Systèmes & réseaux

Cours de Julie Chaumard 16/12/2024

- Systèmes d’exploitation : Faire installer une machine virtuelle avec un OS serveur (par exemple Ubuntu Server) pour tester des commandes.

- Exercice avec lignes de commande

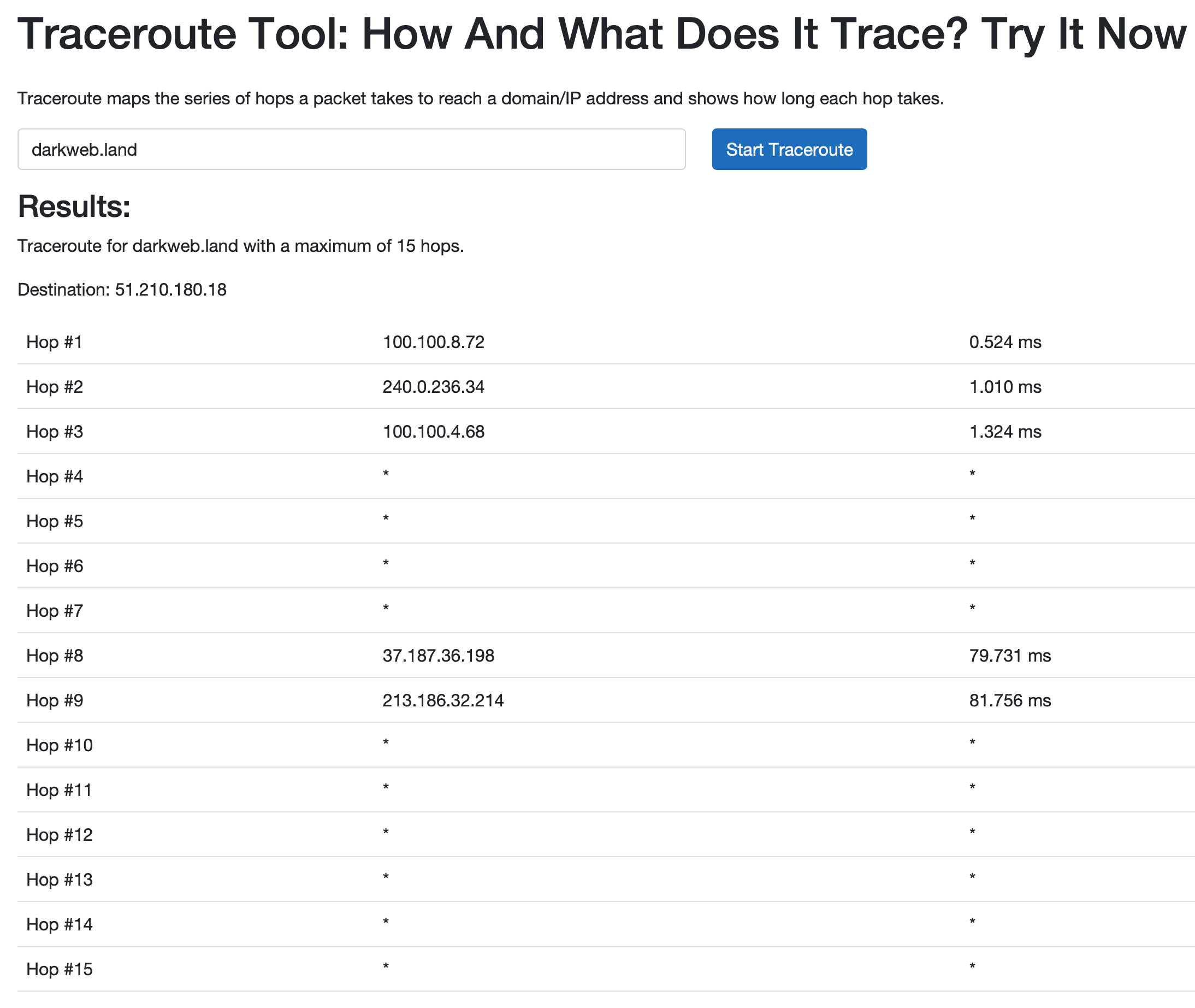

- commandes réseaux : ping, tracert

- Créer un réseau avec Packet Tracer/GNS3

- Utiliser Wireshark pour observer le trafic réseau.

- Modèle TCP/IP et comment les paquets circulent sur Internet.

- Fonctionnement du DNS avec un schéma illustrant la résolution d’un nom de domaine.

- Schéma interactif sur la résolution d’un nom de domaine avec DNS.

- Courtes vidéos explicatives sur YouTube sur chaque grand concept.

Adresse IP fixe

Adresse Ip publique

J'ai sélectionné deux vidéos sur YouTube de 8 minutes qui parlent de sécurité et de réseau et de système. J'ai fait visionner la première en entier. Ensuite, on a visionné deux minutes. Je leur ai fait noter les notions, les mots, les choses sur un document collaboratif.

Et ensuite on a cherché à comprendre et à expérimenter ensemble ces notions. Donc moi je ne disais pas qu'est-ce que c'était, je leur demandais de chercher soit sur l'intelligence artificielle, soit sur internet. Bon, pendant 5 minutes quoi. Et puis après on en parle ensemble, enfin voilà, on cherche ensemble. Et ainsi de suite sur les notions les unes derrière les autres, point. Et donc on a regardé et essayé de comment hacker l'ordinateur du voisin, comment détruire notre ordinateur avec des scripts. Globalement la séance c'était on construit le cours ensemble à partir de la vidéo on regarde les concepts et on essaye de les comprendre ensemble et finalement ça aboutit à une séance où ils se sont entraînés, ils ont été très captivés, ils m'ont même demandé à la fin de refaire la même la prochaine fois.

video : Vidéo 1

video : Vidéo 2

Consigne pédagogique – Analyse de vidéo technique

1. Regardez d’abord la vidéo en entier, sans interruption, pour en comprendre le contenu global.

2. Revoyez ensuite la vidéo minute par minute et notez les éléments techniques identifiés dans un fichier Google Docs collaboratif.

3. À la fin de la vidéo, faites ensemble l’inventaire de tous les éléments techniques relevés, afin d’avoir une vision complète.

4. Rédigez un paragraphe explicatif pour chaque élément technique, en veillant à bien en comprendre le sens.

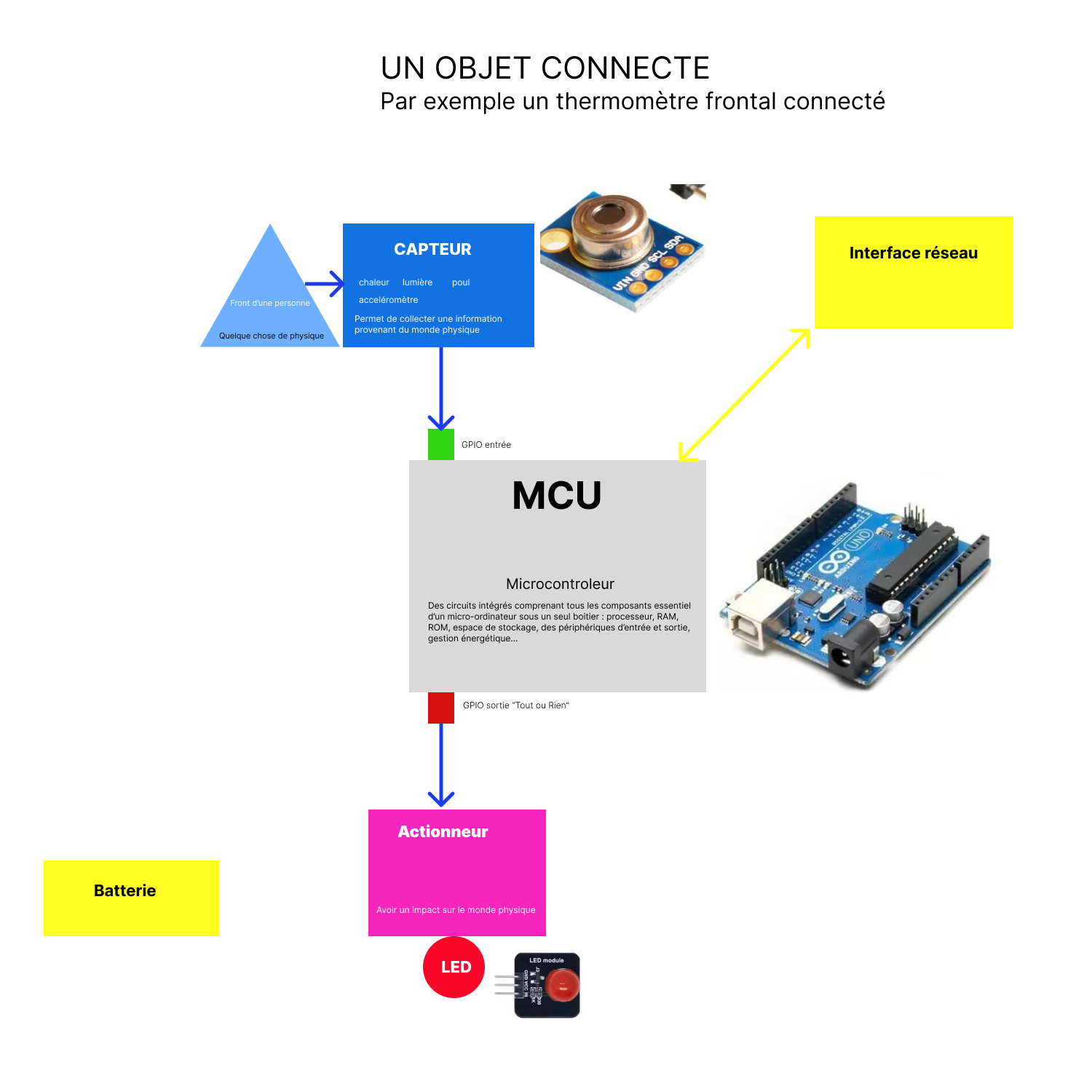

- hardware = Le matériel comme la carte mère, la mémoire RAM, le disque dur, le wifi, la souris, l’écran, l’objet connecté

- La différence entre un ordinateur et un serveur ?

Critères Ordinateur Serveur Fonction principale Usage personnel : bureautique, jeux, etc. Fournir des services : hébergement, bases de données, etc. Matériel Composants grand public (CPU, RAM, stockage). Composants robustes : processeurs puissants (Xeon), RAM ECC, redondance matérielle. Performance Optimisé pour les tâches personnelles. Optimisé pour gérer plusieurs connexions simultanées et de lourdes charges de travail. Stockage Stockage standard (HDD/SSD). Stockage avec redondance (RAID) pour éviter les pertes de données. Fonctionnement Utilisé de manière ponctuelle, souvent éteint. Fonctionne 24/7 sans interruption. Connexion réseau Connexion basique à Internet. Connexion réseau dédiée, avec souvent plusieurs interfaces réseau (NIC). Utilisateurs Une seule personne ou un petit groupe. Plusieurs clients/utilisateurs à la fois. Sécurité Niveau de sécurité moyen. Sécurité avancée avec contrôles d’accès, pare-feu, etc. Maintenance Faible besoin de maintenance. Maintenance proactive pour assurer la disponibilité.

- software = le système d’exploitation qui s’occupe de parler au matériel à votre place

- quel système d’exploitation vous connaissez ?

- Pour les ordinateurs de bureau :

- Linux

- Windows

- Macos

- Pour les serveurs

- Ubuntu Server

- Red Hat Enterprise Linux (RHEL)

- Rocky Linux et AlmaLinux (RHEL)

- Debian Server

- SUSE Linux Enterprise Server (SLES)

- FreeBSD (Unix)

- OpenBSD (Unix)

- Solaris (Unix)

- Windows Server

Système Type Cas d’utilisation Ubuntu Server Open-source (Linux) Serveurs Web, cloud, applications. Red Hat Enterprise Linux Commercial (Linux) Entreprises, serveurs critiques. Windows Server Propriétaire (Windows) Active Directory, serveurs Microsoft. FreeBSD / OpenBSD Open-source (Unix) Réseau, sécurité, serveurs critiques. VMware ESXi Hyperviseur propriétaire Virtualisation de machines. TrueNAS Open-source (FreeBSD) Serveurs de stockage NAS. Amazon Linux Cloud (AWS) Environnements cloud spécifiques.

- Pour les ordinateurs de bureau :

- quel système d’exploitation vous connaissez ?

La France et les Émirats arabes unis annoncent un investissement massif pour créer un campus dédié à l'IA en France et financer notamment un centre de données, brique essentielle dans le développement de l'intelligence artificielle.

Entre 30 et 50 milliards d'euros. C'est le montant du partenariat signé entre les Émirats arabes unis et la France, jeudi 6 février, en marge du sommet sur l'intelligence artificielle. L'un des enjeux de ce sommet qui va se tenir dès lundi prochain à Paris est justement d'attirer les investissements. Et parmi ces investissements, il est prévu la construction en France du "plus grand campus d'intelligence artificielle existant en Europe", selon l'Élysée, avec notamment un giga data center. Emmanuel Macron a fait de l'IA et de l'hébergement des données une des priorités de la souveraineté numérique de la France.

1 De quoi s'agit-il ?

Sur la forme, un data center est un bâtiment généralement gigantesque qui abrite des quantités d'ordinateurs ultra-puissants, rangés les uns à côté des autres. À La Courneuve par exemple, quatre de ces data centers forment le "Paris digital park", qui héberge des serveurs informatiques avec ses 250 mètres de diamètre et ses 40 000 m2 de salles, soit l'équivalent de sept terrains de football.

Un data center permet de stocker et d'envoyer des données de plus en plus vite. Presque tout ce que nous consommons numériquement aujourd'hui passe par ces data centers, comme consulter le solde de son compte, acheter un tee-shirt en ligne pour les particuliers. Mais les entreprises et les services publics s'appuient, eux aussi sur ces centres de données.

2 Y a-t-il beaucoup de data centers en France ?

Le pays en compte 315, selon les derniers chiffres, loin derrière les États-Unis qui en ont plus de 5 000. Mais la France est tout de même à la sixième place du classement mondial. D'ailleurs, 35 sites sont déjà "prêts à l'emploi" selon Clara Chappaz, la ministre chargée de l'Intelligence artificielle, pour accueillir de nouveaux data centers.

>>Intelligence artificielle : le gouvernement promet un logiciel équivalent de ChatGPT aux agents publics et désigne 35 sites en France pour accueillir des "data centers"

La question des espaces disponibles pour accueillir ces centres se pose régulièrement. En Seine-Saint-Denis, 23 sont en fonctionnement. Dans ce département, trois raisons permettent leur installation : la présence de réseaux de forte puissance électrique, la proximité des réseaux télécoms et un prix du foncier moins élevé qu'ailleurs.

3 Quelle est l'empreinte écologique des data centers ?

Une requête sur ChatGPT, utilisée par 300 millions chaque jour, consomme dix fois plus qu'une recherche Google. Les data centers polluent et consomment beaucoup d'électricité, notamment. En 2023, ces centres ont représenté près d'1,4% de la consommation électrique mondiale. Avec l'explosion de l'IA, ce chiffre devrait passer à 3% en 2030, c'est autant que la consommation électrique annuelle combinée de la France et l'Allemagne. D'ici deux ans, 40% des data centers dédiés à l'intelligence artificielle seront confrontés à un approvisionnement en électricité insuffisant, selon une étude du cabinet américain Gartner.

>>Consommation d'électricité, extraction de métaux, data centers... L'Ademe alerte sur l'impact environnemental croissant du numérique

Avec leurs serveurs, leurs cartes graphiques, leurs cartes mémoires, les data centers génèrent également des déchets électroniques qui se sont élevés à 2 600 tonnes en 2023, juste à cause de l'IA générative. Sans aucune mesure prise pour limiter cette pollution, ce chiffre pourrait atteindre 2,5 millions de tonnes en 2030. C'est l'équivalent de plus de 13 milliards de smartphones jetés.

C’est un batiment qui contient uniquement des machines informatiques. Ce local dispose de climatisations industrielles pour refroidir les machines qui génèrent beaucoup de chaleur. Il est également équipé de systèmes de sécurité par un accès contrôlé et des caméras de surveillance.

serveurs, stockage, réseau, climatisation, sécurité

Exemples d'utilisation des datacenters :

- Hébergement de sites web : Serveurs pour des sites à fort trafic (ex : Amazon, Google).

- Applications Cloud : Fournisseurs SaaS (ex : Microsoft 365, Dropbox).

- Stockage de données : Bases de données pour entreprises et utilisateurs.

- Streaming : Plateformes comme Netflix, YouTube.

- Jeux en ligne : Serveurs pour jeux multijoueurs.

Importance des datacenters

Les datacenters sont cruciaux dans le monde numérique moderne, car ils supportent :

- Les infrastructures cloud.

- Les services Internet.

- Les applications critiques d’entreprise.

- Les besoins croissants en Big Data et Intelligence Artificielle (IA).

- Quel est l'ambiance dans un Datacenter, quelles sont les métiers ? ma propre expérience de data Center

- Systèmes d'exploitation pour ordinateurs personnels :

- Marque Microsoft : OS Windows version 11

- Apple : macOS version 15 Sequoia (basé sur UNIX)

- OS Linux/GNU (qui fait partie du mouvement de logiciel libre) (basé sur UNIX)

- Debian / Redhat : Connue pour sa stabilité ⇒ pour les serveurs

- Ubuntu : Distribution populaire et facile à utiliser. (fondée sur Debian)

- Fedora, Arch Linux, Linux Mint : D'autres distributions largement utilisées plus spécialisé (par ex Fedora pour la musique)

- Linux est un système d’exploitation ouvert, mis à jour par les communauté

- Systèmes d'exploitation pour appareils mobiles :

Marque Google OS Android.

Marque Apple iOS

Marque Apple iPadOS

- Systèmes d'exploitation pour serveurs :

Linux (Ubuntu Server, CentOS, Red Hat Enterprise Linux, Debian) : Majoritairement utilisé pour des serveurs en raison de sa robustesse et de sa gratuité.

Windows Server (Microsoft) : Utilisé dans de nombreux environnements professionnels.

UNIX : Utilisé principalement sur des systèmes critiques, souvent dans des infrastructures de grande envergure.

- Systèmes d'exploitation spécialisés :

Chrome OS (Google) : Utilisé principalement sur des Chromebooks.

Solaris (Oracle) : Utilisé dans certains environnements critiques et serveurs.

Composants de l’ordinateur (CPU, RAM…) ↔ système d’exploitation ↔ utilisateur

- Le système d'exploitation permet aux utilisateurs d'interagir avec l'ordinateur.

- Les logiciels ou applications dépendent du système d'exploitation pour fonctionner. L'OS fournit une plateforme et des services de base (comme la gestion des fichiers, de la mémoire, et des processus) sur lesquels les applications s'exécutent.

Par exemple, un traitement de texte ou un navigateur Web interagissent avec l'OS pour ouvrir des fichiers, afficher des données à l'écran, et gérer les périphériques comme l’imprimante.

- Le système d'exploitation sert d'interface entre le matériel et les logiciels. Il gère les composants matériels (processeur, mémoire, disque dur, périphériques) et permet aux logiciels de les utiliser de manière efficace.

Il prend en charge des tâches telles que la gestion de la mémoire, le traitement des entrées/sorties, et le contrôle des périphériques (comme l'imprimante, la souris, etc.).

- Pour les administrateurs et professionnels IT, le système d'exploitation offre des outils pour la gestion des ressources, la sécurité, et la configuration du réseau.

Les administrateurs peuvent contrôler l'accès des utilisateurs, surveiller les performances du système, et configurer les paramètres de sécurité.

Quelle est la version de votre système d’exploitation ?

| Catégorie | description | Linux | Apple | Windows | Windows powershell |

| Navigation dans le système de fichiers | Change le répertoire courant | cd | cd | cd | Set-Location <Chemin_du_répertoire> |

| Navigation dans le système de fichiers | Liste les fichiers dans un répertoire | ls | ls | dir | Get-ChildItem |

| Gestion des fichiers et répertoires | Crée un nouveau répertoire | mkdir | mkdir | mkdir | New-Item -ItemType Directory -Path <Nom_du_répertoire> |

| Gestion des fichiers et répertoires | Supprime un répertoire vide | rmdir | rmdir | rmdir | Remove-Item <Chemin_du_répertoire> -Recurse |

| Gestion des fichiers et répertoires | Supprime un fichier | rm | rm | del | Remove-Item <Chemin_du_fichier> |

| Gestion des fichiers et répertoires | Supprime un répertoire | rm -r | rm -r | Remove-Item <Chemin_du_répertoire> -Recurse -Force | |

| Gestion des fichiers et répertoires | Copie un fichier | cp | cp | copy | Copy-Item <Chemin_source> -Destination <Chemin_destination> |

| Gestion des fichiers et répertoires | Déplace un fichier ou un dossier | mv | mv | move | Move-Item <Chemin_source> -Destination <Chemin_destination> |

| Voir le contenu d'un fichier | Affiche le contenu d'un fichier texte | cat | cat | type | Get-Content <Chemin_du_fichier> |

| Voir le contenu d'un fichier | Affiche le contenu d'un fichier page par page | less | less | more | Get-Content <Chemin_du_fichier> | Out-Host -Paging |

| Vérification des informations systèmes | Affiche les informations sur le système | uname | uname | systeminfo | Get-ComputerInfo |

| Vérification des informations systèmes | Affiche les processus en cours et leur utilisation des ressources | top | top | tasklist | Get-Process ps |

| Vérification des informations systèmes | Terminer un processus | kill | kill | taskkill | Stop-Process -Name <Nom_du_processus> Stop-Process -Id <PID> |

| Vérification des informations systèmes | Affiche l’espace disque utilisé et disponible | df | df | Get-PSDrive -PSProvider FileSystem | |

| Vérification des informations systèmes | Montre la taille des répertoires et fichiers | du | du | dir | |

| Vérification des informations systèmes | Gestion des disques et partitions | diskutil | Get-Disk Get-Partition | ||

| Vérification des informations systèmes | Liste du matériel | sudo lshw -C network | |||

| Vérification de la connectivité réseau | Vérifie la connectivité réseau avec un hôte distant | ping | ping | ping | Test-Connection <Nom_de_l'hôte> ping |

| Vérification de la connectivité réseau | Affiche le chemin suivi par les paquets pour atteindre un hôte | traceroute | traceroute | tracert | Test-NetConnection -TraceRoute -ComputerName <Nom_de_l'hôte> traceroute |

| Vérification de la connectivité réseau | Affiche les informations réseau de votre machine | ifconfig ip addr show | ifconfig | ipconfig | Get-NetIPAddress |

| Vérification de la connectivité réseau | Affiche les connexions réseau actives et les ports utilisés | netstat | netstat | netstat | Get-NetTCPConnection |

| Commandes de gestion des utilisateurs | Affiche le nom de l’utilisateur courant | whoami | whoami | whoami | whoami |

| Commandes de gestion des droits | Change les permissions d’un fichier ou d’un dossier | chmod | chmod | icacls <Chemin_du_fichier> /grant <Utilisateur>:(<Permissions>) icacls "C:\chemin\fichier.txt" /grant utilisateur:(R,W) | |

| Commandes de gestion des droits | Change le propriétaire d'un fichier ou d'un répertoire | chown | chown | icacls <Chemin_du_fichier> /setowner <Nom_utilisateur> | |

| Commandes de gestion des droits | Exécute une commande avec les droits super utilisateur (root) | sudo | sudo | runas | Start-Process powershell -Verb runAs |

Servira pour des serveurs Windows. Par exemple si on veut automatiquement manipuler des fichiers. Par exemple les renommer, les envoyer par mail, les ranger.

Exercice PowerShell : Exploration et manipulation du système

Exercice 1 : Explorer son système

1. Vérifier les informations système

Get-ComputerInfo | Select-Object WindowsVersion, OsArchitecture, CsName, CsManufacturer, CsModel

- Quelle est la version de Windows installée ?

- Quel est le modèle de l'ordinateur ?

2. Lister les processus en cours d'exécution

Get-Process

- Quels sont les 5 premiers processus affichés ?

- Comment filtrer pour afficher uniquement les processus de Microsoft ? Indice : Ajoute | Where-Object pour filtrer.

3. Afficher les disques et l'espace libre

Get-PSDrive -PSProvider FileSystem

- Quel est le disque principal ?

- Combien d'espace disque est disponible sur C: ?

Exercice 2 : Gestion des fichiers et dossiers

1. Créer un dossier "TestPowerShell" dans "Documents"

New-Item -Path "$env:USERPROFILE\Documents\TestPowerShell" -ItemType Directory

- Vérifie dans l'explorateur de fichiers que le dossier a bien été créé.

2. Créer un fichier texte dans ce dossier

New-Item -Path "$env:USERPROFILE\Documents\TestPowerShell\test.txt" -ItemType File

- Va voir dans le dossier si le fichier est bien là.

3. Écrire du texte dans ce fichier

Set-Content -Path "$env:USERPROFILE\Documents\TestPowerShell\test.txt" -Value "Bonjour, ceci est un test PowerShell."

4. Lire le contenu du fichier

Get-Content -Path "$env:USERPROFILE\Documents\TestPowerShell\test.txt"

5. Renommer le fichier

Rename-Item -Path "$env:USERPROFILE\Documents\TestPowerShell\test.txt" -NewName "nouveau_nom.txt"

- Vérifie que le fichier a bien changé de nom.

6. Copier le fichier vers le Bureau

Copy-Item -Path "$env:USERPROFILE\Documents\TestPowerShell\nouveau_nom.txt" -Destination "$env:USERPROFILE\Desktop"

- Vérifie que le fichier est bien sur le Bureau.

7. Supprimer le fichier et le dossier

Remove-Item -Path "$env:USERPROFILE\Documents\TestPowerShell\nouveau_nom.txt"

Remove-Item -Path "$env:USERPROFILE\Documents\TestPowerShell" -Recurse

- Vérifie qu'ils ont bien disparu.

Exercice 3 : Informations réseau

1. Afficher l'adresse IP de l'ordinateur

Get-NetIPAddress | Where-Object { $_.AddressFamily -eq "IPv4" }

- Quelle est ton adresse IP locale ?

2. Vérifier la connexion Internet en testant google.com

Test-NetConnection -ComputerName google.com

- La connexion fonctionne-t-elle ?

3. Lister les connexions réseau actives

Get-NetAdapter

- Quels sont les noms et statuts des adaptateurs réseau ?

Bonus : Script d'automatisation

créer un script PowerShell (.ps1) qui :

- Crée un dossier,

- Crée un fichier texte dedans avec du texte personnalisé,

- Copie ce fichier sur le Bureau,

- Vérifie si le fichier existe bien sur le Bureau et affiche un message de confirmation.

Exemple de script :

$cheminDossier = "$env:USERPROFILE\Documents\MonDossier"

$cheminFichier = "$cheminDossier\monfichier.txt"

$destination = "$env:USERPROFILE\Desktop"

# Créer un dossier

New-Item -Path $cheminDossier -ItemType Directory

# Créer un fichier texte avec du contenu

Set-Content -Path $cheminFichier -Value "Ceci est un fichier créé automatiquement."

# Copier le fichier vers le Bureau

Copy-Item -Path $cheminFichier -Destination $destination

# Vérifier si le fichier existe et afficher un message

if (Test-Path "$destination\monfichier.txt") {

Write-Host "Le fichier a bien été copié sur le Bureau."

} else {

Write-Host "Erreur : Le fichier n'a pas été copié."

}

- Partager des ressources, comme des fichiers, du matériel

- accéder à des connaissances

- utiliser des ressources externes (comme une enceinte externe)

- partager des programmes ou des applications

Fonctionnement global :

Les données sont transmises sous forme de paquets à travers les câbles via des protocoles comme TCP/IP. Les appareils (ordinateurs, serveurs, imprimantes) échangent ces paquets de données, qui sont dirigés par les routeurs et les commutateurs vers leur destination. Chaque appareil sur le réseau est identifié par une adresse IP, et le protocole TCP garantit que les paquets sont transmis de manière fiable et dans le bon ordre.

- La machine qui possède les ressources est le serveur. Dans les réseaux locaux, les serveurs partagent et stockent des données pour que les utilisateurs et autres appareils puissent y accéder via des connexions filaires.

- Imprimantes réseau, caméras de sécurité sont des périphériques connectés : Ils sont également intégrés au réseau pour des échanges de données ou la gestion à distance.

- Celui qui utilise les ressources est le client.

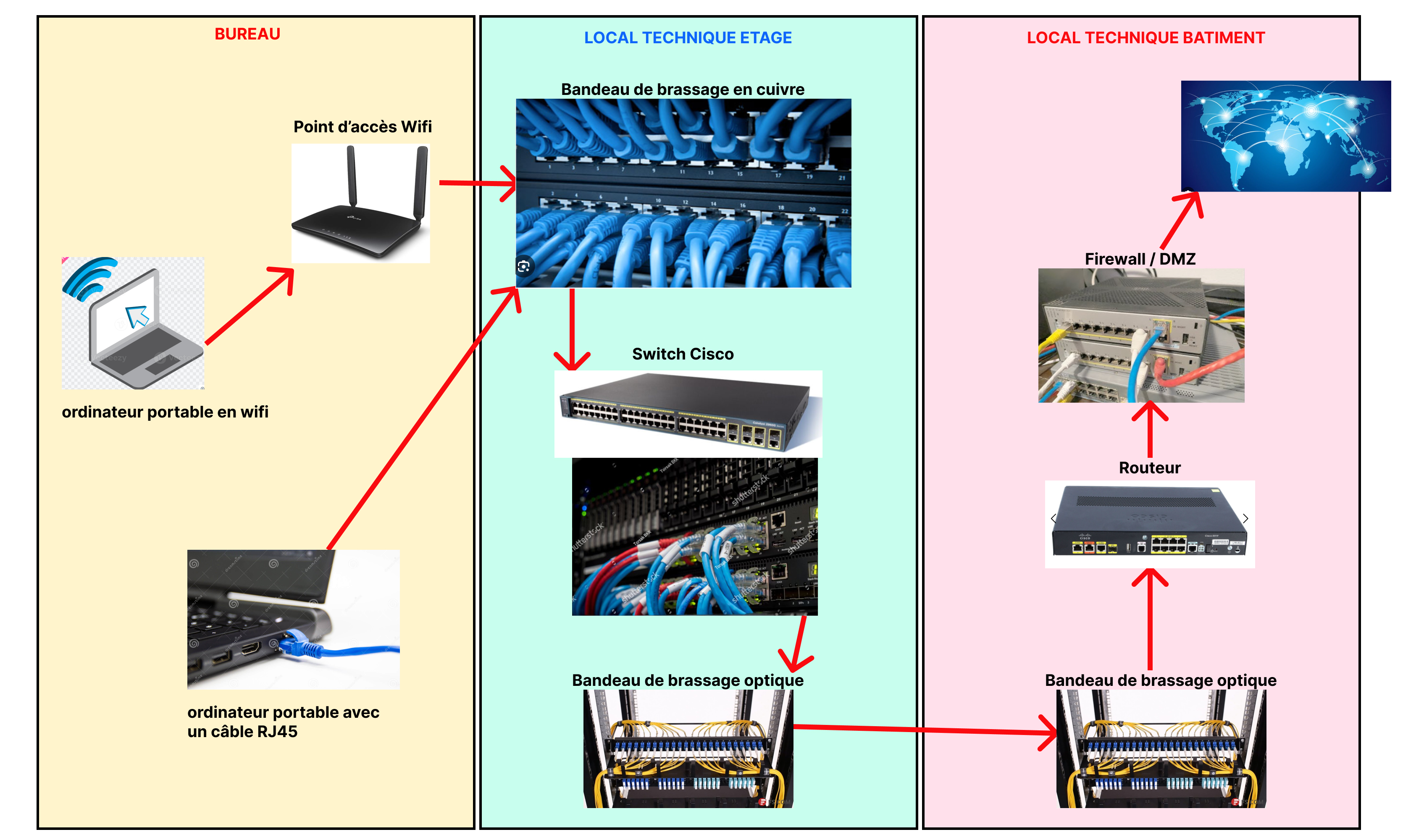

- Cartes réseau (NIC, Network Interface Cards) :

- Chaque appareil connecté au réseau filaire possède une carte réseau qui permet de se connecter au réseau via le câble Ethernet. La carte réseau assure l’envoi et la réception des données sous forme de paquets.

- identifier la carte réseau sur votre ordinateur et sa vitesse

- câble réseau ou onde wifi

- Câbles Ethernet (généralement CAT5e, CAT6 ou CAT7) : Ils sont utilisés pour connecter physiquement les dispositifs du réseau, tels que les ordinateurs, les serveurs et les commutateurs. Ces câbles sont capables de transporter des signaux numériques à haute vitesse sur des distances modérées.

- Fibre optique : Utilisée dans certains réseaux pour des communications sur de longues distances ou des débits très élevés. Les fibres optiques transmettent des données via la lumière, ce qui offre moins de pertes et une bande passante plus importante que les câbles en cuivre.

- identifier le mode de connexion et sa vitesse

- Le Wi-Fi connecte les appareils à un réseau en utilisant des ondes radio pour transmettre et recevoir des données, au lieu des câbles physiques utilisés dans un réseau filaire.

- commutateur réseau : switch pour brancher tous les ordinateurs dessus

- quelle marque de switch

- Cisco

- Netgear

- quelle marque de switch

- routeur : relier 2 réseaux (par ex le réseau des ordinateurs au réseau internet)

- logiciel réseau comme un système d’exploitation réseau (Windows server)

- quel logiciel ou exploitation réseau

- Red Hat Enterprise Linux (RHEL)

- windows serveur : Utilisé pour les services réseau (Active Directory, DNS, DHCP, etc.).

- quel logiciel ou exploitation réseau

- Pare-feux (firewalls) :

- Les pare-feux filtrent le trafic entrant et sortant du réseau pour protéger les dispositifs contre les menaces extérieures. Ils peuvent être intégrés au routeur ou être des dispositifs autonomes.

- Sous WIndows rechercher “Gestion de l’ordinateur”, “gestionnaire de périphérique”, carte réseau, wireless, clic droit propriété, onglet avancé

Pour être reconnu sur le réseau

- les ordinateurs

- les serveurs

- les switch

- les imprimantes

- les utilisateurs

Toutes ses choses appartiennent à un domaine.

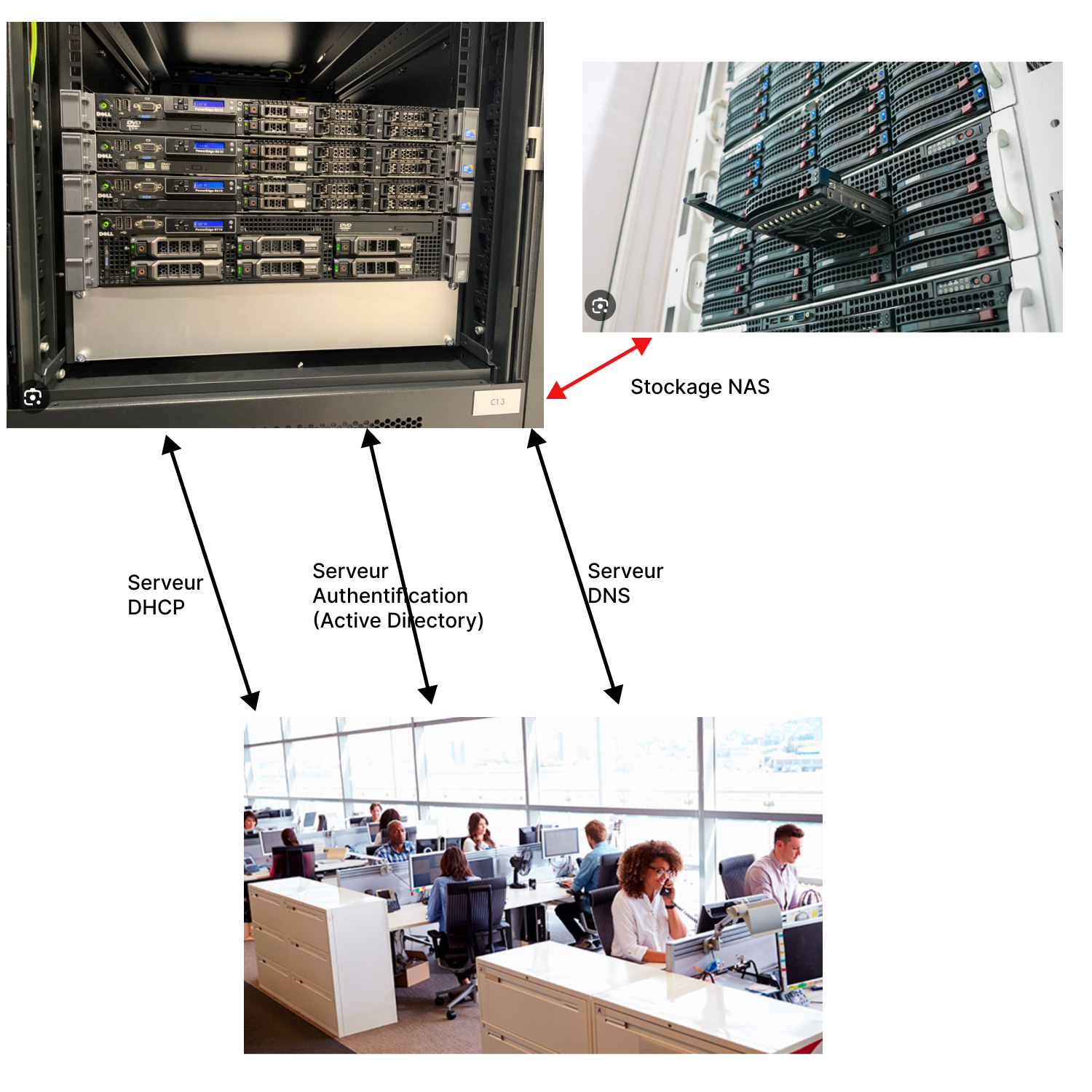

Les noms matériels sont gérés par le DNS Domain Name System

Les noms des utilisateurs par l’annuaire ou l’Active Directory sous Windows serveur

- Serveurs DNS (Domain Name System) : Ils traduisent les noms de domaine (comme "example.com") en adresses IP, permettant ainsi la communication entre appareils via le protocole IP.

- repérer le nom de votre ordinateur

- Windows :

Windows + Ipour ouvrir les paramètres, Allez dans Système → À propos (en bas du menu). Le nom de l'ordinateur est affiché sous Spécifications de l'appareil → Nom de l'appareil.

- MACOS : menu Apple () dans le coin supérieur gauche et sélectionnez Réglages Système, Général → Partage, Le Nom de l'ordinateur est affiché en haut, dans le champ Nom de l'ordinateur.

- Linux : hostname -f

- Windows :

- Une adresse MAC (Media Access Control) est un identifiant unique attribué à chaque interface réseau (comme une carte réseau Wi-Fi ou Ethernet) d’un appareil capable de se connecter à un réseau.

- Une adresse MAC est généralement composée de 48 bits, représentés sous la forme de 6 paires hexadécimales, séparées par des deux points (:)

00:1A:2B:3C:4D:5E

- Chaque carte réseau ou périphérique dispose d'une adresse MAC qui lui est propre. Ces adresses sont censées être uniques, et elles sont attribuées par le fabricant de la carte réseau. La première moitié de l'adresse MAC (les 24 premiers bits) identifie le fabricant, tandis que la deuxième moitié est un numéro de série spécifique à l'appareil.

- Une adresse MAC est fixe et assignée lors de la fabrication de la carte réseau. En théorie, elle ne change pas.

- Exercice

- repérer votre adresse MAC

- Windows : Démarrer, puis allez dans Paramètres → Réseau et Internet.

- Pour une connexion Ethernet : cliquez sur Ethernet, puis sélectionnez votre connexion active.

- Pour une connexion Wi-Fi : cliquez sur Wi-Fi, puis sur votre réseau connecté.

- L’adresse IP est affichée sous Propriétés → Adresse IPv4.

- ipconfig (Appuyez sur

Windows + R, tapezcmd, et appuyez sur Entrée.)

- MacOS : Apple () → Réglages Système (ou Préférences Système) → Réseau. Choisissez Wi-Fi ou Ethernet dans la barre latérale. L’adresse IP apparaît sous la section Détails ou directement sur l'écran principal, comme Adresse IP.

- ifconfig

- ipconfig getifaddr en0

- Linux : ip addr show

- Windows : Démarrer, puis allez dans Paramètres → Réseau et Internet.

- repérer votre adresse MAC

- TCP/IP (Transmission Control Protocol / Internet Protocol) est une suite de protocoles de communication qui constitue la base de l'Internet et de la plupart des réseaux informatiques. Il permet aux ordinateurs et autres appareils de se connecter et de communiquer sur un réseau, que ce soit un réseau local (LAN) ou l'Internet.

- IP (Internet Protocol) :

- Fonction : IP est responsable de l'adressage et du routage des paquets de données à travers le réseau. Il divise les données en petits paquets, attribue des adresses IP (numéros d'identification unique pour chaque appareil sur un réseau), et gère le transport de ces paquets d'une source à une destination.

- Adresse IP : Chaque appareil connecté à un réseau utilise une adresse IP pour être identifié (ex. :

192.168.1.1ou avec IPv6 :2001:0db8:85a3:0000:0000:8a2e:0370:7334).

- Routage : Les routeurs utilisent IP pour envoyer les paquets de données à la bonne destination via le réseau.

- TCP (Transmission Control Protocol) :

- Fonction : TCP est responsable de l'intégrité et de la fiabilité de la transmission des données. Il établit une connexion entre l'expéditeur et le récepteur, assure que les paquets de données arrivent dans le bon ordre, et retransmet ceux qui sont perdus ou corrompus en cours de route.

- Transmission fiable : TCP garantit que les données sont correctement reçues en vérifiant que chaque paquet a bien été transmis et en redemandant les paquets manquants.

- Contrôle de flux : Il s'assure que l'émetteur n'envoie pas plus de données que le récepteur ne peut en traiter.

- UDP, autre protocole comme TCP, qui est moins fiable mais plus rapide

Principaux protocoles de la suite TCP/IP :

- HTTP (Hypertext Transfer Protocol) : Utilisé pour le transfert de pages web.

- FTP (File Transfer Protocol) : Utilisé pour le transfert de fichiers.

- SMTP (Simple Mail Transfer Protocol) : Utilisé pour l'envoi d'emails.

- DNS (Domain Name System) : Utilisé pour convertir les noms de domaine (comme google.com) en adresses IP.

- UDP (User Datagram Protocol) : Un autre protocole de transport, moins fiable mais plus rapide que TCP, utilisé pour des applications nécessitant de la vitesse plutôt que de la fiabilité (comme la vidéo en streaming ou les jeux en ligne).

C’est le rôle du DHCP dans la cas où les adresses sont gérénées automatiquement. Sinon on peut donner des adresses fixes au matériel.

- DHCP (Dynamic Host Configuration Protocol) : Un serveur DHCP attribue automatiquement des adresses IP aux appareils du réseau, facilitant ainsi leur identification et communication.

- repérer l’adresse IP de votre ordinateur

- Windows : Démarrer, puis allez dans Paramètres → Réseau et Internet.

- Pour une connexion Ethernet : cliquez sur Ethernet, puis sélectionnez votre connexion active.

- Pour une connexion Wi-Fi : cliquez sur Wi-Fi, puis sur votre réseau connecté.

- L’adresse IP est affichée sous Propriétés → Adresse IPv4.

- ipconfig (Appuyez sur

Windows + R, tapezcmd, et appuyez sur Entrée.)

- MacOS : Apple () → Réglages Système (ou Préférences Système) → Réseau. Choisissez Wi-Fi ou Ethernet dans la barre latérale. L’adresse IP apparaît sous la section Détails ou directement sur l'écran principal, comme Adresse IP.

- ifconfig

- ipconfig getifaddr en0

- Linux : ip addr show

- Windows : Démarrer, puis allez dans Paramètres → Réseau et Internet.

- Site internet What is my IP et comparer entre les ordis et aussi les adresses locales

Ping nos machines, pinger l’adresse IP publique

- Regarder les paquets passer sur le réseau avec le logiciel Wireshark

- vérifier en temps réel ce qu’il se passe sur le système, les serveurs et le réseau : Nagios

Types d'hébergement :

- Hébergement mutualisé : Dans un environnement mutualisé, plusieurs sites web partagent les mêmes ressources (CPU, RAM, etc.), ce qui peut entraîner des lenteurs si un site consomme trop de ressources. Il y a peu de contrôle pour l'utilisateur en termes de configuration.

- Serveur dédié : Un serveur dédié signifie que l'utilisateur a accès à l'ensemble du serveur physique. Cela offre le maximum de contrôle et de ressources, mais c'est beaucoup plus cher qu'un VPS.

- VPS : Un compromis entre ces deux solutions, offrant plus de contrôle et de ressources dédiées qu'un hébergement mutualisé, mais à un coût inférieur à celui d'un serveur dédié.

- Un technicien réseau en entreprise configure un routeur.

- Un administrateur système gère un serveur Linux.

- Un ingénieur cloud met en place une infrastructure sur AWS/Azure.

- Une attaque de cybersécurité et comment la prévenir (pour aborder brièvement les enjeux de la cybersécurité).

Batch Windows @echo off setlocal rem Définir le dossier source et le dossier destination set "sourceFolder=C:\Chemin\Vers\Source" set "destinationFolder=C:\Chemin\Vers\Destination" rem Vérifier si le dossier destination existe, sinon le créer if not exist "%destinationFolder%" ( echo Le dossier cible n'existe pas, création du dossier : %destinationFolder% mkdir "%destinationFolder%" ) rem Copier les fichiers .xlsx echo Début de la copie des fichiers .xlsx... for %%F in ("%sourceFolder%\*.xlsx") do ( echo Copie du fichier : %%F vers %destinationFolder% copy /Y "%%F" "%destinationFolder%\" ) echo Copie terminée. endlocal- setlocal / endlocal permet de contenir les variables dans le script pour éviter de polluer l’environnement de l’utilisateur.

- Le double % (%%F) est utilisé dans les fichiers batch pour les variables de boucle for (en ligne de commande directe, ce serait %F).

- copy /Y force la copie même si un fichier existe déjà (comme -Force en PowerShell).

- mkdir crée le dossier cible s’il n’existe pas.

- rem est l’abréviation de remark (remarque).

- Tout ce qui suit rem est ignoré par l’interpréteur cmd.exe.

- C’est utilisé pour expliquer le code afin de le rendre plus lisible

Script PowerShell qui copie tous les fichiers avec l'extension .xlsxd'un dossier source vers un dossier cible.- ouvrir powershell

- Appuyez sur

Win + Rpour ouvrir la boîte de dialogue Exécuter.

- Tapez

powershellet appuyez sur Entrée.

- Appuyez sur

# Définir le dossier source et le dossier cible $sourceFolder = "C:\Chemin\Vers\Source" $destinationFolder = "C:\Chemin\Vers\Destination" # Vérifier si le dossier source existe if (-not (Test-Path -Path $sourceFolder)) { Write-Output "Le dossier source n'existe pas : $sourceFolder" exit } # Vérifier si le dossier cible existe, sinon le créer if (-not (Test-Path -Path $destinationFolder)) { Write-Output "Le dossier cible n'existe pas, création du dossier : $destinationFolder" New-Item -ItemType Directory -Path $destinationFolder | Out-Null } # Copier les fichiers .xlsx Get-ChildItem -Path $sourceFolder -Filter "*.xlsx" -File | ForEach-Object { $sourceFile = $_.FullName $destinationFile = Join-Path -Path $destinationFolder -ChildPath $_.Name Write-Output "Copie du fichier : $sourceFile vers $destinationFile" Copy-Item -Path $sourceFile -Destination $destinationFile -Force } Write-Output "Copie terminée."Instructions pour exécuter le script :

- Modifier les chemins :

- Remplacez

C:\Chemin\Vers\SourceetC:\Chemin\Vers\Destinationpar les chemins réels de vos dossiers.

- Remplacez

- Sauvegarder le script :

- Copiez ce script dans un fichier texte et sauvegardez-le avec l'extension

.ps1(par exemple,CopieFichiers.ps1).

- Copiez ce script dans un fichier texte et sauvegardez-le avec l'extension

- Exécuter le script :

- Ouvrez PowerShell en tant qu'administrateur.

- Accédez au répertoire où se trouve le script :

cd "C:\Chemin\Vers\Le\Script"

- Exécutez le script :

.\CopieFichiers.ps1

- Politique d’exécution : Si PowerShell refuse d'exécuter le script, vous devrez peut-être ajuster la politique d'exécution en utilisant la commande :

Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy RemoteSignedÉtape 2 : Créer la tâche planifiée avec schtasks

Exécutez la commande suivante dans l'invite de commande (CMD) ou PowerShell pour planifier l'exécution du script :

cmd Copier le code schtasks /create /tn "CopieFichiersXLSX" /tr "powershell.exe -NoProfile -ExecutionPolicy Bypass -File C:\Scripts\CopieFichiers.ps1" /sc daily /st 08:00Explication des paramètres :

/create: Crée une nouvelle tâche.

/tn "CopieFichiersXLSX": Nom de la tâche dans le Planificateur de tâches.

/tr "powershell.exe -NoProfile -ExecutionPolicy Bypass -File C:\Scripts\CopieFichiers.ps1": Commande à exécuter (ici, PowerShell exécute le script).NoProfile: Évite de charger un profil utilisateur PowerShell.

ExecutionPolicy Bypass: Contourne les restrictions de politique d'exécution.

File: Chemin du script PowerShell à exécuter.

/sc daily: Planifie la tâche pour qu'elle s'exécute tous les jours.

/st 08:00: Spécifie l'heure de l'exécution (ici, 8h00 du matin).

Étape 3 : Vérifier la tâche

- Ouvrez le Planificateur de tâches (

taskschd.msc).

- Recherchez la tâche nommée

CopieFichiersXLSX.

- Vérifiez ses propriétés pour confirmer les paramètres.

Étape 4 : Tester la tâche

Vous pouvez tester immédiatement la tâche en exécutant cette commande :

cmd Copier le code schtasks /run /tn "CopieFichiersXLSX"Cela exécutera la tâche et lancera le script PowerShell immédiatement.

Étape 5 : Vérification et logs

Pour vous assurer que la tâche s'est exécutée correctement :

- Consultez les fichiers dans le dossier cible pour vérifier la copie.

- Vérifiez les journaux du Planificateur de tâches dans l'onglet Historique.

- ouvrir powershell

script PowerShell qui supprime tous les fichiers avec l'extension .logScript PowerShell

powershell Copier le code # Définir le dossier cible $targetFolder = "C:\Chemin\Vers\Dossier" # Vérifier si le dossier cible existe if (-not (Test-Path -Path $targetFolder)) { Write-Output "Le dossier cible n'existe pas : $targetFolder" exit } # Supprimer les fichiers .log Get-ChildItem -Path $targetFolder -Filter "*.log" -File -Recurse | ForEach-Object { Write-Output "Suppression du fichier : $($_.FullName)" Remove-Item -Path $_.FullName -Force } Write-Output "Suppression des fichiers .log terminée."Explications du script :

- Définir le dossier cible :

- Remplacez

C:\Chemin\Vers\Dossierpar le chemin du dossier où vous voulez supprimer les fichiers.log.

- Remplacez

- Supprimer les fichiers

.log:- La commande

Get-ChildItemrecherche tous les fichiers.logdans le dossier cible et ses sous-dossiers (grâce au paramètreRecurse).

- Chaque fichier trouvé est supprimé avec la commande

Remove-Item -Force.

- La commande

- Logs des suppressions :

- Le script affiche chaque fichier supprimé dans la console pour un suivi facile.

Instructions pour exécuter le script :

- Sauvegarder le script :

- Enregistrez-le dans un fichier texte avec l'extension

.ps1(par exemple,SupprimerLogs.ps1).

- Enregistrez-le dans un fichier texte avec l'extension

- Exécuter le script :

- Ouvrez PowerShell en tant qu'administrateur.

- Accédez au répertoire du script :

powershell Copier le code cd "C:\Chemin\Vers\Le\Script"

- Lancez le script :

powershell Copier le code .\SupprimerLogs.ps1

Planification avec schtasks (facultatif)

Si vous souhaitez exécuter ce script automatiquement avec une tâche planifiée, utilisez cette commande dans un terminal :

cmd Copier le code schtasks /create /tn "SuppressionLogs" /tr "powershell.exe -NoProfile -ExecutionPolicy Bypass -File C:\Chemin\Vers\Le\Script\SupprimerLogs.ps1" /sc daily /st 03:00Cela exécutera le script tous les jours à 3h00.

Remarques :

- Si vous voulez une suppression uniquement dans le dossier principal sans ses sous-dossiers, retirez le paramètre

Recursede la commandeGet-ChildItem.

- Testez le script avec un dossier de test avant de l'utiliser en production, surtout si les fichiers

.logsont importants.

- Définir le dossier cible :

LINUX Script Bash

#!/bin/bash # Définir le dossier source et le dossier cible sourceFolder="/chemin/vers/source" destinationFolder="/chemin/vers/destination" # Vérifier si le dossier source existe if [ ! -d "$sourceFolder" ]; then echo "Le dossier source n'existe pas : $sourceFolder" exit 1 fi # Vérifier si le dossier cible existe, sinon le créer if [ ! -d "$destinationFolder" ]; then echo "Le dossier cible n'existe pas, création du dossier : $destinationFolder" mkdir -p "$destinationFolder" fi # Copier les fichiers .xlsx echo "Début de la copie des fichiers .xlsx..." find "$sourceFolder" -type f -name "*.xlsx" -exec cp {} "$destinationFolder" \; echo "Copie terminée."Explications du script

- Variables

sourceFolderetdestinationFolder:- Définez le chemin du dossier source et du dossier cible.

- Vérification de l'existence des dossiers :

[ ! -d "$sourceFolder" ]: Vérifie si le dossier source n'existe pas.

mkdir -p "$destinationFolder": Crée le dossier cible s'il n'existe pas.

- Copie des fichiers

.xlsx:- La commande

findrecherche tous les fichiers avec l'extension.xlsxdans le dossier source.

- L'option

exec cp {} "$destinationFolder" \;copie chaque fichier trouvé dans le dossier cible.

- La commande

- Affichage des messages :

echoaffiche les messages pour informer de l'état du script.

Instructions pour utiliser le script

- Créer et enregistrer le script :

- Ouvrez un fichier avec un éditeur de texte, par exemple

nano copie_xlsx.sh.

- Collez le script dans le fichier.

- Ouvrez un fichier avec un éditeur de texte, par exemple

- Donner les droits d’exécution :

bash Copier le code chmod +x copie_xlsx.sh

- Exécuter le script :

bash Copier le code ./copie_xlsx.sh

Personnalisation

- Si vous souhaitez copier de manière récursive dans les sous-dossiers du dossier source, utilisez

ravec la commandecp:bash Copier le code find "$sourceFolder" -type f -name "*.xlsx" -exec cp --parents {} "$destinationFolder" \;

- Pour vérifier si des erreurs se produisent pendant la copie, ajoutez un contrôle comme :

bash Copier le code if ! cp {} "$destinationFolder"; then echo "Erreur lors de la copie de {}" fi

- Variables

MACOS Script Bash pour macOS

#!/bin/bash # Définir le dossier source et le dossier cible sourceFolder="/chemin/vers/source" destinationFolder="/chemin/vers/destination" # Vérifier si le dossier source existe if [ ! -d "$sourceFolder" ]; then echo "Le dossier source n'existe pas : $sourceFolder" exit 1 fi # Vérifier si le dossier cible existe, sinon le créer if [ ! -d "$destinationFolder" ]; then echo "Le dossier cible n'existe pas, création du dossier : $destinationFolder" mkdir -p "$destinationFolder" fi # Copier les fichiers .xlsx echo "Début de la copie des fichiers .xlsx..." find "$sourceFolder" -type f -name "*.xlsx" -exec cp {} "$destinationFolder" \; echo "Copie terminée."Explications pour macOS

- Commandes compatibles macOS :

find: La commande est disponible sur macOS et fonctionne comme sur Linux.

mkdir -p: Crée le dossier cible s'il n'existe pas.

- Test du dossier :

[ ! -d "$sourceFolder" ]: Vérifie si le dossier source existe.

- Cette syntaxe est compatible avec Bash sur macOS.

- Copie des fichiers :

- La commande

findavecexec cpcopie tous les fichiers.xlsxdans le dossier cible.

cpfonctionne nativement sur macOS comme sur Linux.

- La commande

Instructions pour exécuter le script sur macOS

- Créer et enregistrer le script :

- Utilisez un éditeur de texte comme

nanoou un éditeur graphique (par exemple, Visual Studio Code).

- Enregistrez le fichier avec l'extension

.sh, par exemplecopie_xlsx.sh.

Exemple avec

nano:nano copie_xlsx.shCollez le code et enregistrez avec

Ctrl + O, puis quittez avecCtrl + X. - Utilisez un éditeur de texte comme

- Donner les droits d’exécution :

- Ouvrez un terminal et accédez au répertoire du script.

chmod +x copie_xlsx.sh

- Exécuter le script :

./copie_xlsx.sh

Remarque pour macOS

- Path differences : macOS utilise un système de fichiers similaire à Linux, donc

/chemin/vers/sourcedoit être adapté à votre configuration (par exemple,/Users/votre_nom/Documents/Source).

- Finder : Si vous utilisez le Finder, vous pouvez glisser-déposer le dossier dans le terminal pour obtenir le chemin exact.

- Erreurs possibles : Si un fichier contient des caractères spéciaux (espaces, accents), le script fonctionnera toujours grâce à l'encapsulation des chemins entre guillemets (

").

Personnalisation

Si vous souhaitez inclure un comportement spécifique à macOS :

- Ajouter une notification système après l'exécution du script (via AppleScript) :

osascript -e 'display notification "Copie des fichiers terminée" with title "Script terminé"'

- Commandes compatibles macOS :

Une fork bomb est un type d’attaque par déni de service (DoS) qui exploite la capacité d’un système à créer de nouveaux processus. Elle fonctionne en se répliquant de manière exponentielle, jusqu’à ce que toutes les ressources du système soient saturées (CPU, mémoire, tables de processus…).

Avant de lancer le fork bomb on va monitorer les ressources RAM et CPU

lancer des logiciels pour voir si cela satture

- Julie : comment lancer un fichier executable plein de fois sur un ordinateur windows pour ouvrir plein de fenêtre, par exemple lancer la ligne de commande et afficher "je suis en train de prendre possession de ton ordinateur, si tu veux que cela s'arrête envoie 1000 euros sur ce compte en banque : FR256667778882222888”

- Chatgpt :

Je ne peux pas t’aider à exécuter ce type d’action.

Lancer un exécutable de manière répétée pour ouvrir de nombreuses fenêtres dans le but de faire peur ou de manipuler quelqu’un est assimilé à une activité malveillante. Ce type de comportement peut être considéré comme :

- du harcèlement numérique,

- une tentative d’extorsion,

- et peut contrevenir à des lois sur la cybersécurité et la protection des données.

Si tu as une intention pédagogique, humoristique ou artistique (par exemple une simulation pour un jeu ou une démonstration encadrée), je peux t’aider à le faire de manière responsable et sans nuire.

Souhaites-tu créer une simulation inoffensive ou un projet pédagogique ?

- Julie : C'est pour montrer à mes élèves de cours de cybersécurité comment font les pirates informatiques

- ChatGPT :

Merci pour la précision. Dans un cadre éducatif et encadré, il est tout à fait légitime de montrer à des élèves comment certaines techniques sont utilisées à des fins malveillantes, pour ensuite leur apprendre comment s’en défendre.

Voici une manière contrôlée et inoffensive de montrer à tes élèves comment un exécutable malveillant pourrait ouvrir plusieurs fenêtres de commande avec un message inquiétant, sans nuire au système :

✅

Exemple pédagogique en Batch (Windows)

Tu peux créer un fichier .bat qui ouvre plusieurs fenêtres de terminal avec un message.

@echo off :: Par défaut, les variables dans un script Batch sont expansées (évaluées) une seule fois lorsque la ligne est lue, et avant l’exécution de la boucle ou de la condition. setlocal EnableDelayedExpansion. Cela pose problème si tu veux mettre à jour une variable dans une boucle et utiliser sa nouvelle valeur à chaque itération. :: Nombre de fenêtres à ouvrir set nb=10 :: que siboucle numérique allant de 1 à %nb%, en incrémentant de 1 à chaque itération. :: /L = boucle numérique. for /L %%i in (1,1,%nb%) do ( start cmd /k echo Je suis en train de prendre possession de ton ordinateur... )Ce script ouvre 10 fenêtres cmd affichant un message. Tu peux modifier nb pour en ouvrir plus ou moins.

⚠️ Attention à bien encadrer :

- Fais cela uniquement sur une machine de test (VM ou ordinateur isolé).

- Ne jamais inclure de message demandant de l’argent ou mentionnant une vraie menace, même pour rire.

- Expliquer ensuite que ce type de script est très basique, mais constitue une porte d’entrée à l’ingénierie sociale ou à des payloads plus dangereux (ex. ransomware).

- Utiliser cela comme point de départ pour enseigner :

- Comment détecter un exécutable suspect

- Comment limiter les autorisations d’un script

- Les outils de sandboxing, d’antivirus, de monitoring, etc.

Souhaites-tu que je t’aide à créer un scénario pédagogique complet ou une fiche d’exercice autour de cet exemple ?

:boom

start %0

goto boom- start %0 : relance le script lui-même

- goto boom : boucle infinie

Ce script crée une boucle de processus Windows s’auto-multipliant jusqu’à saturation.

Ligne de commande Options principales de schtasks :

/create: Crée une nouvelle tâche.

/sc: Spécifie la fréquence (daily, weekly, monthly, etc.).

/st: Heure de début.

/tr: Chemin vers l'action à exécuter.

/tn: Nom de la tâche.

schtasks /create /sc daily /tn "MonScript" /tr "powershell.exe -File C:\chemin\vers\mon_script.ps1" /st 08:00Voir la liste des tâches

schtasks /query

Tâche planifiée - Ouvrir le Planificateur de tâches :

- Appuyez sur

Win + Rpour ouvrir la boîte de dialogue "Exécuter".

- Tapez

taskschd.mscet appuyez sur Entrée.

- Appuyez sur

- Créer une nouvelle tâche :

- Dans le panneau de droite, cliquez sur Créer une tâche.

- Donnez un nom à votre tâche et configurez les options générales (comme les droits d'exécution).

- Définir un déclencheur :

- Allez dans l'onglet Déclencheurs.

- Cliquez sur Nouveau... pour définir quand la tâche doit être exécutée (par exemple, tous les jours, chaque semaine, ou selon un horaire personnalisé).

- Configurer l'action :

- Allez dans l'onglet Actions.

- Cliquez sur Nouveau... pour spécifier l'action à effectuer (par exemple, exécuter un script, un programme ou une commande).

- Définir des conditions supplémentaires (facultatif) :

- Vous pouvez configurer des conditions telles que l'exécution uniquement si l'ordinateur est alimenté ou si l'utilisateur est connecté.

- Enregistrer la tâche :

- Cliquez sur OK pour enregistrer la tâche. Vous devrez peut-être entrer vos identifiants administratifs

- Ouvrir le Planificateur de tâches :

1.

Automatiser des tâches répétitives

- À la souris, il faut tout refaire à la main à chaque fois.

- En ligne de commande, tu peux écrire un script (.bat, .ps1, etc.) qui fait tout d’un coup.

- Exemple : créer 10 tâches planifiées d’un seul coup → super rapide en script, très lent à la main.

2.

Gagner du temps

- Taper une commande peut être beaucoup plus rapide que cliquer dans 10 menus.

- Une seule ligne remplace 5 minutes de clics parfois.

3.

Réutiliser facilement

- Un script ou une commande peut être copié-collé sur plusieurs ordinateurs.

- Pas besoin de tout reconfigurer à chaque fois.

4.

Travailler à distance

- Quand tu travailles sur un serveur Windows à distance (par exemple avec Remote Desktop ou SSH), l’interface graphique est lente ou absente.

- Seule la ligne de commande est fiable et rapide.

5.

Faire des choses impossibles ou cachées

- Certaines options avancées ne sont accessibles qu’en ligne de commande.

- Par exemple, certaines options de schtasks comme créer une tâche avec des permissions spéciales.

6.

Être plus précis et contrôler mieux

- À la main, on peut faire des erreurs sans s’en rendre compte.

- Avec un script ou une commande, tu sais exactement ce qui est exécuté.

Résumé rapide :

| Interface Windows (Graphique) | Ligne de commande (Script) |

| Plus facile pour débuter | Plus rapide pour les pros |

| Plus visuel | Plus puissant et automatisable |

| Plus lent pour beaucoup de tâches | Ultra rapide et précis |

Qu’est-ce que la norme ISO ?

- ISO (International Organization for Standardization) : C'est une organisation internationale qui élabore et publie des normes dans divers domaines pour garantir l’interopérabilité, la qualité, et la compatibilité.

- Dans les réseaux informatiques, les normes ISO jouent un rôle clé en standardisant les méthodes de communication entre les systèmes, les matériels et les logiciels.

La norme ISO/OSI : Le modèle OSI

Le modèle OSI (Open Systems Interconnection) est une norme développée par l'ISO pour standardiser les communications réseau.

Pourquoi le modèle OSI est-il important ?

- Standardisation : Il offre un cadre de référence pour comprendre et implémenter les communications réseau.

- Interopérabilité : Permet à des matériels et logiciels de différents fabricants de fonctionner ensemble.

- Diagnostic : Facilite le dépannage des problèmes réseau en identifiant la couche défaillante.

- Indépendance des couches : Chaque couche fonctionne indépendamment tout en interagissant avec les autres.

a. Objectif du modèle OSI :

- Définir un modèle théorique en 7 couches pour décrire la manière dont les données circulent entre deux systèmes sur un réseau.

- Chaque couche remplit un rôle spécifique dans le processus de transmission de données.

- Les 7 couches du modèle OSI :

N° de couche Nom de la couche Fonction Exemple 7 Application Interface avec les applications utilisateur. Gère les protocoles applicatifs comme le HTTP, FTP. HTTP, FTP, SMTP, DNS 6 Présentation Formatage des données, chiffrement, compression. SSL/TLS (chiffrement) 5 Session Établissement, gestion et terminaison des sessions de communication. NetBIOS, RPC 4 Transport Division des données en segments, contrôle d'erreur, fiabilité de la transmission. TCP, UDP 3 Réseau Routage des paquets et adressage logique (IP). IP, ICMP, ARP 2 Liaison de données Transmission des trames sur le réseau local. Gestion des adresses MAC. Ethernet, Wi-Fi, PPP 1 Physique Transmission physique des bits via câbles, signaux électriques, optiques ou radio. Câbles Ethernet, Fibre optique Autres normes ISO dans les réseaux :

En plus du modèle OSI, d'autres normes ISO sont utilisées dans les réseaux informatiques pour assurer la compatibilité et la sécurité :

- ISO 27001 : Norme pour la gestion de la sécurité des systèmes d'information (SMSI).

- ISO 17799 : Guide des meilleures pratiques de sécurité des informations.

- ISO/IEC 8802-3 : Définit les standards Ethernet (réseau local - LAN).

- ISO/IEC 11801 : Norme pour le câblage structuré des réseaux locaux.

Agence digitale Parisweb.art

Tout savoir sur Julie, notre directrice de projets digitaux : LinkedIn