Cybersécurité

cours de Julie Chaumard

- Documentaire sur Arte : vidéo

- Académie ANSSI = formation en cybersécurité rapide, gratuite avec certification.

LIVRE “Résistez aux hackeurs, comprendre les cyberattaques pour mieux protéger votre entreprise” de Cédric Bertrand, aux éditions Vuibert, 2021

Mise en pratique d’une intrusion sur un réseau interne.

Méthodologie pratique.

Le logiciel MAZE est un ransomware utilisé par des groupes de cybercriminels, qui a permis des cyberattaques sur plus de 300 entreprises dont celle sur le groupe Bouygues. “Chantage numérique : le groupe MAZE dépasse les 300 victimes”, site de Zataz, sept 2020.

Compromettre une ou plusieurs machines du réseau ciblé au moyen d’un malware. Une fois cette opération menée à bien, l’attaquant installera probablement plusieurs portes dérobées à différents endroits du réseau et commencera à explorer le réseau informatique de sa cible.

Les techniques pour s’introduire dans un réseau peuvent être :

- l’envoi de courriels malveillants (infection par une pièce jointe malveillante, ou par un lien malveillant)

- la réutilisation de mots de passe volés ou achetés (credential stuffing),

- la recherche d’accès administratif à distance (en particulier ceux utilisés pour Windows) ou d’accès VPN. Un VPN est un système permettant de créer un lien direct entre des ordinateurs distants, afin par ex de se connecter au réseau interne de son entreprise par un accès internet,

- l’attaque via des prestataires : supply-chain attacks : s’introduire dans une entreprise ciblée en s’attaquant aux éléments les moins sécurisés de sa chaîne d’approvisionnement : ses fournisseurs (logiciels) et prestataires.

Toutes ces techniques ont l’avantage de pouvoir être réalisées à distance et de manière automatisée.

- Double authentification

- patches et correctifs de sécurité

- se former pour repérer les courriels phishing

- sécuriser les sauvegardes

- centre où on n’a pas le droit d’écrire sur du papier

Définition de hacker

On va se transformer en hacker éthique, passionné d’informatique. Apprendre l’attaque pour mieux se défendre.

- Faire les jeux du livre : challenges-kids/

- Le site Root Me qui apprend à hacker : root-me

La plupart des gens emploient des mots de passe facilement mémorisables. Les pirates trouvent facilement ces mots de passe.

- password

- Chercher un mot de passe faible comme “0000”, “123456”, “azerty”, “motdepasse” sur le derkweb. ou sur internet.

recherche google “dictionnaire mot de passe darkweb”, par ex : sudouest.

« admin », « 1234561 », « azertyuiop », « loulou », « 000000 », «

doudou » et « password ».

- mot de passe Twitter de Donaldtrump trouvé par une personne “maga2000” qui était son slogan de campagne.

Attention à ne pas mettre de mot de passe ou autre information dans le code source.

- regarder le code source de la page web.

- dans le code source en haut on trouve l’indice

- attention de ne pas laisser d’informations confidentielles dans le code source

- HTML=langage-du-web!

Le site du groupe Ricard avait rendu les répertoires accessibles dans les pages contenant les données personnelles des clients

- page : challenges-kid

- Dans le code source récupérer le code (SWwgZmF1dCBjaGVyY2hlciBkYW5zIGxlcyB0cm9pcyBkb3NzaWVycyBwb3NzaWJsZXM6IHNvdXJjZXMsIGltYWdlcyBvdSBjb25maWc)

- décodé ce code écrit en base 64 avec le site base64decode

- essayer les répertoires du site pour trouver le mot de passe :

- challenges-kidssources ou images ou config

L’encodage consiste à transformer les données pour qu’elles soient compréhensibles par les ordinateurs et pour qu’ils puissent les échanger entre eux plus facilement. Notre langage humain est basé sur des lettres et des chiffres, tandis que les ordinateurs parlent avec des 0 et des 1. C’est le binaire. Par ex le mot bonjour se dit 01100010 01101111 01101110 01101010 01101111 01110101 01110010

- décoder le message

- technique

- 64

- TGUgZmxhZyByZWNoZXJjaMOpIGVzdCBsZSBzdWl2YW50IGJAejY0KjFzX0ZVbiE=

- Le flag recherché est le suivant b@z64*1s_FUn!

Déchiffrer un message secret :

Yr zbg qr cnffr dhr gh purepurf rfg GhDhbdhrZvSvyv

- Reconnaître la méthode qui a été utilisée pour obtenir ce message

- on attribue la méthode de cryptographie utilisée pour ce défi à Jules César

- On chiffrait les messages pour protéger les communications

- cette méthode s’appelle : le chiffre de César ou le code de César

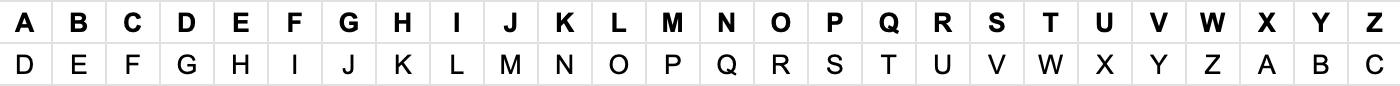

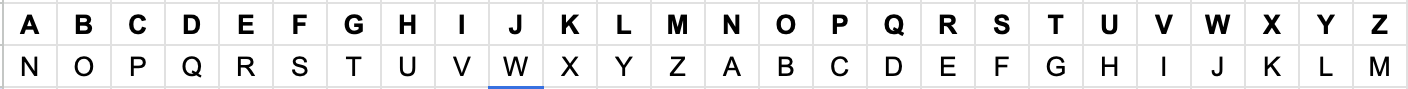

- Déchiffrer avec cette méthode qui consiste à substituer une lettre par une autre, toujours selon le même décalage.

- par exemple essaie de déchiffrer le mot VROHLO (SOLEIL)

le défi est de trouver le décalage.

- pour trouver le décalage regarde dans le code source de la page du challenge pour trouver un indice (challenges-kids) :

- Pour obtenir l'indice il faut décoder le message suivant qui est en ROT3 : Oh géfdodjh hvw oh qrpeuh 'sruwh pdokhxuv’

- ROT3 est une variante du chiffrement par substitution simple, plus précisément une méthode de chiffrement ROT13 adaptée avec un décalage de 3 positions dans l'alphabet.

- Le décalage est le nombre porte malheur (soit 13) le délacalage est donc de 13

puis déchiffre le message du défi qui était “

Yr zbg qr cnffr dhr gh purepurf rfg GhDhbdhrZvSvyv”le mot de passe est T*Q**qu*M****

Aujourd’hui le chiffre de César a été remplacé par des méthodes de cryptographie bien plus sophistiquées et résistantes au déchiffrement. Cependant le principe fondamental n’a pas beaucoup changé. Au lieu de simples décalages de lettres on utilise désormais des mathématiques ou des alogprithmes très complexes.

f806fc5a2a0d5ba2471600758452799c

Le hash est créé à partir d’une fonction mathématique très compliquée qui permet de condenser des données dans une suite de lettres et de chiffres de taille fixe. Par ex un mot de passe est crypté grâce au hash et il est impossible de retrouver le mot de passe. Sauf dans certain cas.

- dans le code source de la page on peut lire “il s'agit ici d'un hash MD5”

- “hash MD5 decrypt” ⇒ à chercher sur internet ⇒ md5decrypt ⇒ rockyou

- Comme pour les humains, une empreinte permet de remonter à un individu qui si celle-ci est enregistrée dans une bibliothèque gérée par la police. Ta mission est de trouver quelque chose de similaire.

- il existe un dictionnaire qui porte le même nom que le flag que tu as trouvé. Ce dictionnaire comprend une énorme liste de mots de passe faibles ou très couramment utilisés. Les hackers s’appuient souvent sur ce dictionnaire pour simuler des attaques.

- En 2022 le fournisseurs d’électricité EDF a dû payer une lourde amende de 60 00 euros pour avoir conservé de manière non sécurisée des mots de passe de près de 26000 comptes clients. En effet, EDF stockait les mots de passe des ces comptes sour la forme d’empreintes correspondant à celles que tu as découvertes lors de ce défi alors que l’algorithme associé est obsolète maintenant.

C’est l’art de cacher des messages. Les pirates informatiques l’utilisent pour cacher leurs logiciels malveillants.

C’est l’encre invisible (blanc sur blanc)

Le message est écrit en blanc dans le pied de page

Je suis un artiste réputé, un maître dans plusieurs domaines. Mes oeuvres légendaires ont été admirées par les rois et les reines. Dans mes toiles, des secrets sont cachés avec finesse. Au Louvre, les tableaux constituent les plus belles pièces. Qui suis-je ? Léonard de Vinci. La Joconde contiendrait des initiales au niveau des yeux

- télécharge l’image

- le code source te donne l’indice “Il faut commencer comme avec un puzzle…”. En règle générale, par quoi faut-il commencer pour reconstituer un puzzle?

- Prends du temps pour bien regarder l’image.

De manière générale tu dois te méfier de tout ce que tu reçois par internet et cela concerne tout particulièrement les images, les vidéos et les fichiers audio.

Message entre 2 ordinateurs écris en protocole Ethernet (héxa décimal). Une personne peut modifier son adresse MAC pour prendre celle d’un ordinateur connut d’un réseau et se faire passer pour lui. Par exemple : wikipedia qui a modifier son adresse MAC pour s’introduire dans la réseau du MIT.

Télécharger le document adresse mac joint pour décripter le message.

Adresse MAC : 00:01:02:af:f5:e2

Les hacktivistes utilisent leurs compétences en hacking et agissent sur Internet pour défendre une cause, des personnes, des idées politiques ou des idéaux comme la liberté d’expression ou les droits de l’homme.

- récupérer l’image du logo et faire une recherche sur l’image à l’aide de Google Lens.

- on voit apparaître le mot “Kopimi”, “Kopimisme” dans les résultats qui veut dire “copy-me”

- Si on cherche kopimi sur internet on trouve cela : wikipedia

- on regarde dans le code source du jeu et l’on trouve : “Qui sont les hackers associés à ce symbole ?”

- alors on cherche “Kopimi hackers”

- le mot qu’il fallait trouver est

piratbyan

- Cyber Resilience Act

- cloud

- nextcould

- sauveraineté

- gouvernance

- nextcould

- lire la presse pour se tenir au courant des nouvelles avancées en terme de lois, de protection et de nouvelles formes d’attaques

- Votre entreprise dispose-t-elle d'une équipe dédiée, interne ou externe, pour la gestion de son réseau informatique ?

- Utilisez-vous des mots de passe sécurisés, comprenant au moins 8 caractères avec majuscules, minuscules, chiffres et caractères spéciaux, et sont-ils différents pour chaque service et usage (professionnel et personnel) ?

- Votre parc informatique est-il protégé par des moyens de sécurité tels que pare-feu, logiciels de sécurité, et un VPN pour les déplacements professionnels et le télétravail ?

- Disposez-vous d'un système automatisé pour les mises à jour régulières de vos postes et serveurs, ainsi qu'un réseau Wi-Fi sécurisé ?

- Effectuez-vous des sauvegardes régulières de vos données sur différents supports et lieux, et gérez-vous de manière sécurisée les données personnelles de vos collaborateurs et clients ?

- Avez-vous des mesures physiques de protection comme un système de vidéoprotection et un registre des visiteurs pour assurer la sécurité des biens et des personnes ?

- Votre entreprise est-elle capable d'identifier une cyberattaque et savez-vous comment réagir face à une telle situation, y compris disposer de contacts techniques pour assistance ?

- Avez-vous une charte informatique clairement rédigée et communiquée aux employés, et votre entreprise peut-elle continuer son activité en cas d'interruption ou de panne de son système informatique ?

- Prenez-vous régulièrement connaissance des actualités en cybersécurité pour votre entreprise ?

Authenticité

C'est le mécanisme qui permet de s'assurer de l'origine formelle d'une demande (authentifica-tion) ou de la non modification d'une trame (intégrité des données) grâce à la mise en œuvre d'une signature numérique.

Carte à puce

Il s'agit d'une carte disposant d'une puce et d'une piste magnétique. Cette carte contient en général, pour l'authentification, une clé privée liée à un utilisateur particulier. Dans un environnement informatique sécurisé, la carte à puce est souvent utilisée. Celle-ci oblige l'utilisateur à la posséder physiquement, contrairement à un mot de passe qui peut être trouvé et utilisé sans que son propriétaire en ait connaissance.

Chiffrement des données locales

Ce mécanisme rend illisible les informations pour celui qui ne sait pas les exploiter.

Confidentialité des échanges

Elle sous-entend la protection des données privées lors de transferts.

Confidentialité locale

Cette confidentialité utilisateur peut, dans un premier temps, passer par des autorisations spécifiques lites à des comptes a déchiffus en desroupes, Une solution encore plus efficace reprises un chifrement et un déchir fichit des données à la volée, au moyen de cies prose sur publiques sur un systind as 200, qui prend en charge ce type de mécanisme tes et NTFS V. 5.x. Depuis Windows 2000, il existe Encrypting Fille System qui est une extension de NTFS et qui permet d'assurer ce mécanisme.

IPsec

C'est un protocole utilise pour securiser les échanges de données IP : il implémente à la fois une composante qui assure l'intégrite des données en signant la trame (Authentication Header) et une composante qui chiffre les données échangées (Encapsulating Security Payloac).

Onduleur

Il sert pallier une défaillance d'alimentation électrique ainsi qu'à réguler la source de courant.

Sécurité au niveau utilisateur

Il s'agit de définir des autorisations d'accès aux ressources locales ou réseau au moyen de comptes d'utilisateurs.

Lors de l'ouverture de session, l'utilisateur s'authentifie (nom + mot de passe) et reçoit un jeton d'accès contenant ses identificateurs de sécurité qui lui servira lors de ses accès aux différentes ressources locales ou réseaux. Ce modèle de sécurité est utilisé depuis Windows 2000.

Sécurité au niveau ressource

Dans ce modèle, une personne physique ne dispose pas nécessairement de compte d'utilisa-teur. En revanche, dès qu'un accès à une ressource est demandé, la personne doit fournir un mot de passe spécifique lié à la ressource. Ce modèle de sécurité est utilisé sur les éditions Familiales de Windows.

Sauvegarde des données

Il s'agit d'une opération qui permet d'effectuer une copie des données vitales de l'entreprise sur un support qui sera stocké en dehors de l'enceinte de l'établissement. L'objectif est de pouvoir récupérer ces informations en cas de perte, de vol, d'incendie...

Notion de pare-feu

Les concepts de filtrage ou d'élément filtrant sous-entendent l'utilisation d'un pare-feu encore appelé firewall. En général, ce composant est positionné entre le réseau de l'entreprise et la menace potentielle (bien souvent Internet). Il agit comme un filtre en permettant de rejeter toutes les demandes illicites, évitant ainsi les tentatives d'intrusion sur les systèmes qui mettent à disposition des informations. Depuis Windows XP Service Pack 2 et Windows Server 2003 SP 2, le pare-feu local a fait son apparition. Les différentes versions Linux mettent également en œuvre un pare-feu local (iptables).

Agence digitale Parisweb.art

Tout savoir sur Julie, notre directrice de projets digitaux : LinkedIn